| Безопасность в сети |

Новости сетевой безопасности

,все новости по сетевой безопасности

Дата публикации:

Фан, 26.01.2006 - 18:30

Фан, 26.01.2006 - 18:33

Gartner: у СУБД Oracle проблемы с безопасностью

Аналитики группы Gartner рекомендуют системным администраторам уделять больше внимания безопасности приложений от Oracle. Оказалось, что разработанная этой компанией СУБД, некогда считавшаяся бастионом безопасности, ныне не менее уязвима для атак, чем другие программные продукты.

Исследовательская компания Gartner выпустила информационный бюллетень, в котором говорится, что в последнем патче от Oracle содержалось 103 исправления, 37 из которых относились к дефектам в выпускаемых компанией СУБД. Некоторые уязвимости имеют максимальный рейтинг опасности, а это означает, что ими легко воспользоваться для организации широкомасштабной атаки. Согласно бюллетеню, «спектр и опасность уязвимостей, устраняемых данным патчем, вызывают серьезные опасения». Хотя ранее продукты Oracle не были подвержены массовым атакам сквозь бреши в защите, это не означает, что такие атаки в принципе невозможны, говорится в отчете.

В Gartner отмечают, что администраторы информационных систем, построенных на основе Oracle, зачастую пренебрегают установкой патчей, так как исторически СУБД этой компании имели очень надежную систему безопасности. Однако теперь специалисты настоятельно рекомендуют обратить пристальное внимание на безопасность приложений Oracle. «В некоторых случаях установка патчей вообще невозможна. Это связано с наличием большого количества связей с компонентами прежних версий продуктов, ныне не поддерживаемых Oracle», — говорится в отчете.

По мнению специалистов Gartner, администраторы должны как можно скорее максимально защитить системы с помощью брандмауэров, систем противодействия вторжению и других методов, установить все существующие патчи, использовать дополнительные средства безопасности, такие, как системы мониторинга активности, а также воздействовать на Oracle с тем, чтобы последняя усовершенствовала свои методы обеспечения безопасности продукции.

Представители Oracle пока не дают комментариев по данному вопросу. Однако вслед за выпуском патча компания Symantec повысила глобальный индекс опасности ThreatCon до уровня 2, что означает возможную вспышку хакерской активности. Рейтинг часто повышается после выхода «заплаток», так как злоумышленники могут воспользоваться содержащимися в них исправлениями для обнаружения уязвимых мест.

Источник: CNews.ru

Infernus, 26.01.2006 - 19:18

DoS-атаки будущего будут управляться по телефону?

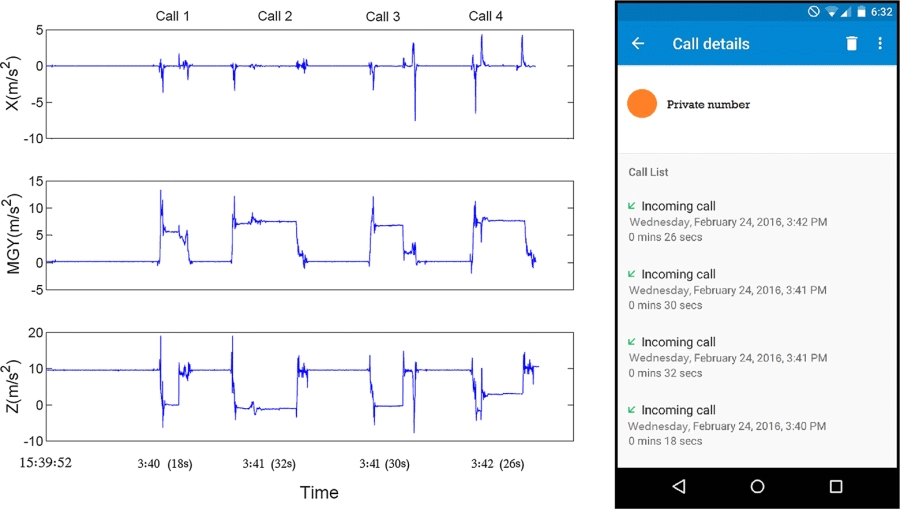

Научный сотрудник Кембриджского университета Джон Кроукрофт (Jon Crowcroft) считает, что DoS-атаки будущего, вызывающие отказ в доступе к серверам и сайтам, могут направляться при помощи протоколов IP-телефонии.

По мнению г-на Кроукрофта, в отличие от сравнительной легкости обнаружения сетей «зомби», подключенных к чат-серверам, в трафике IP-телефонии это будет сделать практически невозможно. Кроукрофт написал тестовую программу, которая управляет сетью зомби при помощи VoIP-системы наподобие Skype. По его словам, сделать это довольно просто. Возможно, экспертам по безопасности удастся разработать защиту раньше, чем такую программу напишут и начнут использовать хакеры.

CNews.ru

Фан, 31.01.2006 - 14:40

Российские хакеры взломали сайт администрации штата Род-Айленд

Группа российских хакеров объявила о взломе веб-сайта властей штата Род-Айленд (США) и получении доступа к данным о транзакциях с 53 000 банковских карт.

Примечательно, что официально чиновники признали факт взлома и кражи данных спустя две недели после того, как данная информация появилась на сайте группы хакеров, сообщает издание Providence Journal.

Поддержку сайта осуществляет компания New England Interactive, которая помимо сайта местной администрации еще занимается поддержкой ряда онлайн-проектов и разработкой систем сетевых транзакций.

В самой компании уверены, что заявленные данные о количестве карт и операций заметно преувеличены. В New England Interactive говорят, что те данные, которые оказались у хакеров "можно было найти практически в любой телефонной книге", однако, позже добавили, что некоторая часть закрытой информации все же попала в руки злоумышленников.

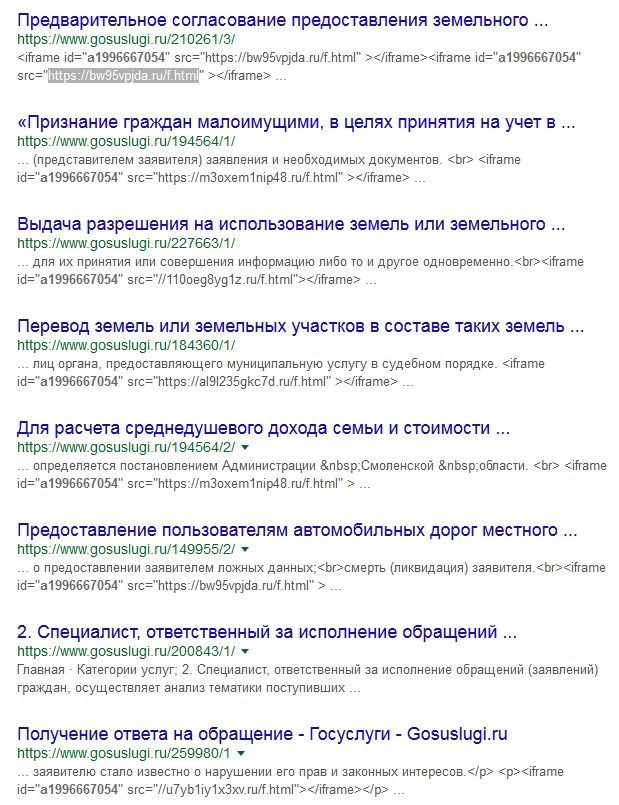

Сами хакеры говорят, что использовали поисковую систему Google для того, чтобы искать уязвимые сайты. На сайте хакеров также размещены несколько скриншотов, описывающих процесс взлома, а также номера кредитных карт. Правда номера частично закрыты надписью "Censored".

На данный момент нет каких-либо данных о попытках продаж полученных номеров.

Источник: www.cybersecurity.ru

Фан, 31.01.2006 - 14:54

Европа и США надеются вместе победить российских пиратов

Представители США и Европы надеются в ходе двухдневной встречи в четверг и пятницу выработать меры борьбы с пиратством в Китае, России и других странах мира, сообщил агентству Рейтер координатор министерства торговли США по контролю защиты прав интеллектуальной собственности Крис Израэл.

"У нас должен быть такой же глобальный и искушенный подход, как и у пиратов и производителей фальшивок", - сказал он.

Двухдневное заседание стало результатом сделанных в июне лидерами США и ЕС обещаний объединить усилия в борьбе с пиратской и фальшивой продукцией, на которую, по оценке Всемирной таможенной организации, приходится порядка 7-9 процентов международной торговли.

Ежегодные потери американских компаний из-за деятельности пиратов составляют примерно $200-250 миллиардов.

"Есть страны, которые вызывают у нас особое беспокойство, - Китай, Россия, - и я думаю, что на них уйдет значительное время в ходе обсуждения. Но думаю, наши правительства начинают этот диалог с пониманием, что это - глобальная проблема, и решение тоже должно быть глобальным", - сказал Израэл.

По его словам, США надеются к завершению переговоров в пятницу выработать "очень серьезные обязательства и меры". США и ЕС обсуждают проект плана действий, согласно которому стороны объединят усилия, направленные на предотвращение фактов вывоза пиратской и фальшивой продукции за границу.

Таможенные ведомства ЕС сообщили, что объем изъятой ими фальшивой продукции вырос в 1998-2004 годах в 11 раз, тогда как в США этот показатель за последние пять лет увеличился втрое.

В четверг представители властей США и ЕС провели встречу с промышленными группами, где обсудили возможность более эффективного сотрудничества правительства и частного бизнеса в этой сфере.

На встречу были приглашены представители производственного сектора, сектора потребительских товаров, производителей одежды, киноиндустрии, звукозаписывающих компаний, фармацевтического сектора и производителей программного обеспечения.

"Мы стараемся привлечь все затронутые этим области, - сказал Израэл. - В распоряжении наших правительств есть много ресурсов, много рычагов, но сотрудничество с компаниями необходимо".

Источник:

http://cybersecurity.ru

Фан, 31.01.2006 - 15:16

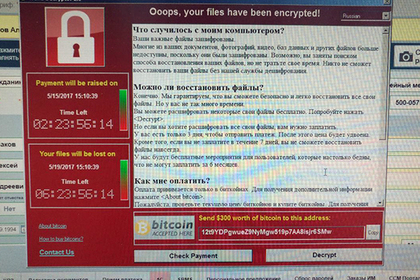

Вредоносный код может быть записан в BIOS при помощи ACPI

В своем докладе на конференции Black Hat Federal эксперт по безопасности Джон Хисмен поведал слушателям о том, что система управления питанием и настройками (Advanced Configuration and Power Interface, ACPI), реализованая в большинстве систем ввода-вывода (BIOS) современных материнских плат, может быть использована для внедрения вредоносных программ на компьютер.

В 1998 году вирусы winCIH и "Чернобыль" могли лишь засорить флэш-память BIOS, что приводило к выходу компьютера из строя. Теперь для работы с ACPI используется высокоуровневый интерпретируемый язык программирования, который можно использовать для написания полноценных руткитов.

Такие руткиты могут представлять намного большую опасность, так как не зависят от установленной операционной системы. В презентации Хисмена был наглядно продемонстрирован код, позволяющий программе, проникшей в BIOS, взаимодействовать как с различными версиями Windows, так и с Linux. Естественно, полностью подобная программа поместиться в память BIOS не может, поэтому использует механизм перехвата управления при загрузке компьютера.

Естественно, для разработчиков системных плат урок эпидемии "Чернобыля" не прошел даром. С той поры подавляющее большинство современных плат снабжено перемычкой, блокирующей запись в память BIOS, но потенциальная возможность того, что эта перемычка будет установлена (производителем или владельцем карты) в положение, разрешающее запись, все же существует. (России большинство поставляемых материнских плат не имею подобных перемычек - прим. Редактора)

В докладе приводится пример, когда вредоносная программа внедряется в личный ноутбук служащего, а потом при подключении к рабочему компьютеру заражает корпоративную сеть и предоставляет злоумышленнику доступ к секретным данным. Приводятся и примеры алгоритмов, которые могут помочь антивирусам отследить подобную угрозу.

Источник: compulenta.ru

Фан, 31.01.2006 - 15:27

В Winamp обнаружена опасная уязвимость

Эксперты по информационной безопасности обнаружили уязвимость в Winamp, которая позволяет удаленному пользователю выполнить произвольный код на целевой системе.

Переполнение буфера обнаружено при обработке тега File1 в файлах .pls. Удаленный пользователь может с помощью специально сформированного файла выполнить произвольный код на целевой системе.

«Дыре» присвоен рейтинг опасности «высокая». Уязвим Nullsoft Winamp 5.12 и более ранние версии. Для использования уязвимости есть эксплойт. В настоящее время способов устранения уязвимости не существует.

Источник: CNews со ссылкой на Securitylab

Фан, 1.02.2006 - 19:24

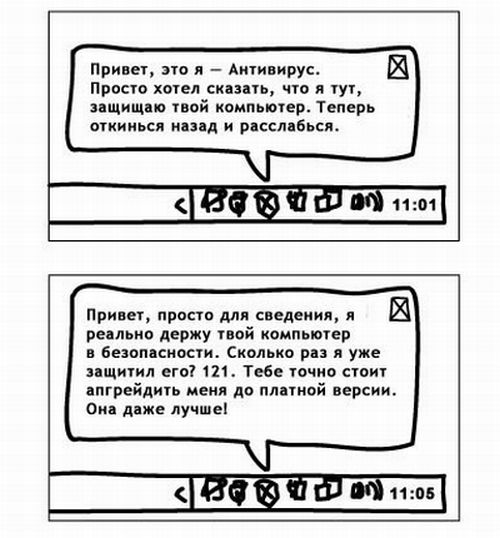

PandaLabs сообщила о "вирусе для антивирусов"

Несколько дней назад лаборатория PandaLabs сообщила о появлении нового червя, которому было присвоено имя Tearec.A. Этот червь отключает защитные функции некоторых антивирусных программ, и пытается удалить файлы в системе. Вдобавок к высокому количеству зараженных компьютеров, третьего числа каждого месяца Tearec.A удаляет файлы, начиная с 3-го февраля. Когда мы видим вирусы, активирующиеся по определенным датам, в памяти всплывают призраки вирусов прошлого, от доисторических Friday 13 и Michelangelo до недавних, таких как некоторые версии Netsky.

Еще одной функцией этого червя является подсчет заражаемых компьютеров с помощью счетчика, размещенного на определенной веб-странице. Цифры на этом счетчике впечатляют. На время написания этой статьи Tearec.A нанес визит более 700 тысячам компьютеров, что вызвало значительный переполох.

Однако большая часть этих волнений и тревог необоснованна. Несмотря на то, что Tearec.A действительно проник на тысячи компьютеров, что подтверждается счетчиком, это не означает, что он дожидается 3-го февраля на всех этих компьютерах, чтобы начать уничтожать документы пользователя. Это лишь означает, что он проник в них. Во многих случаях пользователи обнаружили и уничтожили этот вредоносный код вовремя. Несмотря на то, что компьютер зарегистрирован в счетчике как зараженный, пользователь мог вылечить свою систему и 3 февраля не пострадает от Tearec.A.

Основной опасностью таких ИТ-угроз, как Tearec.A является не то, что они могут уничтожить хранимую в системах информацию в определенную дату. Что действительно тревожит, так это то, что они делают с информацией в тот день, когда они заражают компьютер. Если бы на месте такого простого червя, как Tearec.A оказался бы, скажем, бот, его создатель в течение недели получил бы контроль над 700 тысячами компьютеров, обладая свободой принятия ряда действий, от простых - таких как рассылка спама, до прочей, возможно криминальной, активности, такой как атаки отказа в обслуживании против других компьютеров, фишинг, кража паролей и т.д.

Системная защита не может продолжать ориентироваться на идею "завтра активируется такой-то вирус", а вместо этого должна сфокусироваться на идее "сегодня меня грабят". Реагирующие системы защиты, базированные на сигнатурных файлах, т.е. те, которые действуют после того, как состоялась инфекция, уже недостаточны для предоставления необходимой защиты, учитывая текущую ситуацию с ИТ-безопасностью. Время их реакции является слишком долгим для того, чтобы предотвратить намериваемое действие - кражу.

Системы должны быть защищены таким образом, что даже если пользователь является первым заразившимся таким вредоносным кодом, защита должна обнаружить, что происходит нечто необычное и предупредить об опасности определенного сообщения или поведения процесса.

Источник: www.cybersecurity.ru

Фан, 3.02.2006 - 16:46

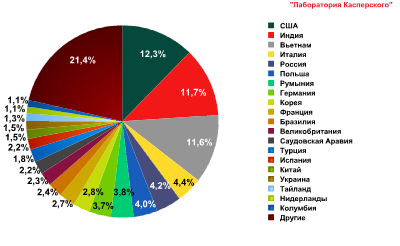

Обзор вирусной активности - январь 2006 от Лаборатории Касперского

Новый 2006 год начался точно так же, как и закончился 2005. После некоторых перемен в верхней части вирусного рейтинга, произошедших в декабре, январь в целом сохранил достигнутую стабильность.

Несмотря на то, что в январе 2006 года было зафиксировано несколько инцидентов с почтовыми червями семейств Nyxem и Feebs, которые получили освещение в средствах массовой информации, ни один из них в действительности не смог внести серьезные изменения в общую ситуацию с вирусами в почтовом трафике.

Zafi.b и Mytob.c продолжают удерживать за собой два первых места и вместе со старожилом рейтинга LoveGate.w уже второй месяц неизменно составляют «пьедестал почета» вирусного хит-парада «Лаборатории Касперского».

Вообще, в первой пятерке произошло только одно изменение. С четвертого места спустился Sober.y, столь сильно нашумевший в декабре. Причем спустился резко, сразу на 14 позиций вниз, заняв в итоге 18 место. Запланированные автором червя на 5 января активизация и вероятная загрузка новой версии вируса на зараженные машины не состоялись, что и повлекло за собой резкое падение присутствия зараженных писем в общем трафике.

Остальная часть рейтинга менее интересна. Обращают на себя внимание только значительно выросшие показатели двух Mytob: версий .а (+7 позиций) и .x (+5). Кроме того, сразу два представителя того же семейства смогли вернуться в двадцатку – это Mytob.bt (14 место) и Mytob.v (16).

Обращает на себя внимание поразительная живучесть фишинговой атаки Trojan-Spy.HTML.Bayfraud.hn. Она не только смогла сохраниться в рейтинге на протяжении двух месяцев (сам по себе уникальный факт), но прибавить сразу два места. Таким образом, она стала первой известной нам фишинговой рассылкой, которая вплотную подобралась к первой десятке. Несомненно, что мы имеем дело не с единичной рассылкой, а с повторяющимися на протяжении нескольких месяцев атаками, ориентированными на пользователей системы eBay.

В общем и целом, январь, не омраченный крупными вирусными эпидемиями, оказался одним из самых спокойных месяцев за последнее время.

Прочие вредоносные программы, представленные в почтовом трафике, составили значительный процент (13,37%) от общего числа перехваченных, что свидетельствует о достаточно большом количестве прочих червей и троянских программ, относящихся к другим семействам.

SecurityBlog

Фан, 3.02.2006 - 16:57

Вышла корпоративная версия системы управления информационной безопасностью Digital Security Office 2006

Digital Security сообщает о выходе корпоративной версии системы управления информационной безопасностью Digital Security Office 2006. Корпоративная версия системы - это оптимальный выбор для комплексного управления информационной безопасностью крупной компании.

Основные особенности системы Digital Security Office 2006:

1.сетевое взаимодействие для одновременной работы нескольких специалистов с одним проектом;

2.возможность наделения специалистов, работающих с проектом, разными правами доступа;

3.функция добавления комментария аудитора к заносимым в проект данным

Ознакомиться с презентацией и описанием корпоративной версии DS Office 2006 Вы можете на сайте Digital Security:

_http://www.dsec.ru/products/dsoffice/corp/

Digital Security - одна из ведущих российских консалтинговых компаний в области информационной безопасности, а также в области оценки соответствия информационных систем требованиям ISO 17799, лидер на рынке специализированных систем анализа и управления информационными рисками и политикой безопасности в соответствии с ISO 17799.

Фан, 9.02.2006 - 15:11

Microsoft предупреждает о новых дырах в IE и WindowsВ операционных системах Microsoft Windows и браузере Internet Explorer найдены новые дыры.

Уязвимость в IE, по информации Microsoft, может использоваться злоумышленниками с целью получения несанкционированного доступа к удаленному компьютеру и выполнения на нем произвольных действий. Проблема связана с некорректной обработкой сформированных специальным образом графических файлов в формате WMF (Windows Metafile). Для реализации нападения необходимо заманить жертву на веб-сайт, содержащий вредоносное изображение. Кроме того, атака может быть проведена посредством отправки пользователю электронного сообщения с вложенным WMF-файлом.

Microsoft подчеркивает, что данная брешь не имеет отношения к похожей уязвимости, устраненной в начале текущего года. Тогда из-за высокой опасности дыры Microsoft пришлось выпустить обновление вне ежемесячного цикла. Новая уязвимость представляет угрозу только для пользователей Internet Explorer 5.01 и Internet Explorer 5.5, на чьих компьютерах, соответственно, установлены операционные системы Microsoft Windows 2000 и Microsoft Windows Millennium. Патча для дыры пока не существует, в связи с чем Microsoft рекомендует обновить браузер до шестой версии.

Что касается дыры в Windows, то она теоретически может использоваться злоумышленниками с целью повышения уровня привилегий в системе. Проблема актуальна для Windows XP с первым сервис-паком и Windows Server 2003. Заплатка для этой уязвимости пока также отсутствует, однако, как отмечается в бюллетене безопасности Microsoft, защититься от возможных атак можно путем установки второго пакета обновлений для Windows ХР и первого сервис-пака для Windows Server 2003. Кстати, двое исследователей из Принстонского университета уже привели пример вредоносного кода, позволяющего через дыру поднять привилегии в приложениях сторонних разработчиков для операционных систем Windows.

Источник: compulenta.ru

Фан, 9.02.2006 - 15:23

Провайдеры и поисковики ответят за экстремизмРоссийские законодатели предлагают целый комплекс мер для борьбы с экстремизмом в Рунете: от запрета на распространение экстремистских материалов с помощью компьютерных программ и интернета до серьезных требований к интернет-провайдерам, поисковым системам и администраторам веб-форумов.

Многочисленные заявления российских политических деятелей о необходимости борьбы с экстремизмом в интернете воплотились в ряде поправок к нескольким российским законам, которые предстоит рассмотреть Госдуме. В распоряжении CNews оказался текст предложенных комитетом по законодательству Государственной Думы поправок в Уголовный кодекс (УК), Кодекс об административных правонарушениях (КОАП) и Закон «О противодействии экстремистской деятельности». «В настоящее время экстремистская деятельность наиболее активно проявляет себя в распространении экстремистских материалов в печатной, аудио-, аудиовизуальной и других формах, в том числе с использованием информационно-телекоммуникационных сетей связи общего пользования (в частности, интернета), — говорится в пояснительной записке к законопроекту. — Данные материалы, находясь в достаточно свободном доступе, могут оказывать сильное психологическое влияние на многих людей, в особенности на представителей молодого поколения, видоизменяя их мировоззрение, устанавливая в их сознании ложные приоритеты, установки, стереотипы. Как следствие, это побуждает к проявлению агрессии по мотивам религиозной и национальной нетерпимости».

Самое жесткое предложение — это новая редакция статьи 12 Закона «О противодействии экстремистской деятельности». Сейчас она всего лишь запрещает использование сетей связи общего пользования для экстремистской деятельности. Предлагаемая же расширенная редакция статьи выглядит революционно, поскольку в ней запрещается, во-первых, использование интернета для распространения и рекламы экстремистских материалов; во-вторых, размещение информации, указывающей на месторасположение используемых для экстремистской деятельности ресурсов (под этот запрет попадают гиперссылки); в-третьих, предоставление средств доступа к используемым для осуществления экстремистской деятельности ресурсам или средств поиска данных ресурсов (этот запрет касается интернет-провайдеров и поисковых систем).

Более того, «лицо, осуществляющее управление содержимым ресурса сети связи общего пользования, а также лицо, оказывающее услуги по размещению такого ресурса в сети связи, обязано принять меры по недопущению размещения на таком ресурсе экстремистских материалов и проведения дискуссий и обсуждений, содержащих призывы к осуществлению экстремистской деятельности». Таким образом, владельцы веб-ресурсов становятся ответственными за содержание своих форумов. Еще один запрет касается распространения компьютерных программ экстремистского характера.

Ответственность за «непринятие мер по блокированию или удалению экстремистских материалов лицом, предоставляющим услуги по передаче данных и предоставлению доступа к информационно-телекоммуникационным сетям общего пользования (включая интернет)», должен будет регламентировать КОАП. За нарушение данной статьи предполагается наложение штрафа: на должностных лиц — от 40 до 50 МРОТ, на юридических — от 1000 до 2000 МРОТ. А за совершение с использованием интернета публичных призывов к экстремистской деятельности, а также действий, направленных на возбуждение ненависти или на унижение достоинства человека по национальным, расовым, половым и другим признакам, в УК предлагается ввести наказания со сроком заключения до пяти лет.

Правозащитники бьют тревогу в связи с предлагаемыми поправками. «Если они будут приняты, Рунет рискует повторить судьбу туркменского интернета, в котором доступны только сайты органов государственной власти, — опасается эксперт Института прав человека Лев Левинсон. — Совершенно не понятно, как провайдеры (которые разбираются только в технических вопросах) должны будут отличать экстремистские сайты от неэкстремистских. Тем более непонятно, что должны сделать поисковые службы, чтобы заблокировать поиск информации экстремистского содержания, ведь фильтры на все возможные слова, применяемые на экстремистских ресурсах, не поставишь».

Нелегкая жизнь, в случае одобрения этих предложений, ждет и администраторов веб-форумов: им придется регулярно следить за тем, что пишут посетители их форумов, а также проверять все выкладываемые ссылки на предмет экстремизма. Впрочем, правозащитники полагают, что столь суровые меры, как это часто бывает в России, будут применяться избранно. Например, недавно в Нижнем Новгороде за публикацию интервью бывшего лидера чеченских сепаратистов Аслана Масхадова на два года условно был осужден редактор местной газеты «Правозащита» Станислав Дмитриевский, тогда как гораздо более популярную газету «Коммерсант» за то же самое интервью к суду не привлекли.

Правда, глава комитета Госдумы по законодательству Павел Крашенинников предлагает не паниковать. «Мы не собираемся регулировать интернет, точно так же, как не собираемся регулировать, например, Пушкинскую площадь, — заявил г-н Крашенинников. — Но если на Пушкинской площади или в интернете совершаются экстремистские действия, то мы с ними будем бороться». Однако г-н Левинсон напоминает, что подобного рода предложения уже звучали в 2002 году, когда принимался Закон «О противодействии экстремистской деятельности». "Тогда сам Крашенинников настоял на том, чтобы исключить их из закона, — говорит правозащитник. — Но разница в том, что если в 2002 году Крашенинников состоял во фракции «Союз правых сил», то сейчас он уже член «Единой России».

Источник: Сnews.ru

Файвер, 11.02.2006 - 9:15

"Лаборатория Касперского": червей все меньше, троянцев больше

«Лаборатория Касперского», российский разработчик систем защиты от вирусов, хакерских атак и спама, представляет аналитический обзор, посвященный развитию индустрии вредоносных программ на протяжении 2005 года, — «Развитие вредоносных программ в 2005 году».

Обзор подготовлен на основе анализа результатов круглосуточного мониторинга вирусной ситуации в мире, осуществляемого вирусными аналитиками «Лаборатории Касперского». Автор обзора, вирусный аналитик «Лаборатории Касперского», обращает внимание читателей на значительный рост как количественной, так и качественной составляющих вредоносного программного обеспечения. При этом темпы роста числа вирусов в 2005 году превосходят те же показатели за 2004-й, что свидетельствует о положительной динамике развития рынка вредоносного ПО. Тревогу экспертов вызывает то, что указанный рост был достигнут за счет стремительной криминализации компьютерного андеграунда, определившей вектор развития всей индустрии электронных угроз в 2005 году.

В 2005 году закономерным следствием доминирования преступной мотивации среди авторов вредоносных программ стало изменение соотношения вирусов различных классов. Стремление к получению максимальной выгоды от распространения зловредного кода повысило привлекательность троянских программ всех типов, так как они являются лучшим средством реализации подобных целей. Свойственное «троянцам» незаметное внедрение в атакуемый компьютер делает их идеальным инструментом для использования системных ресурсов зараженной машины, хищения конфиденциальной информации или учетных данных онлайновых игр, а также любых других представляющих материальную ценность данных.

На фоне роста значимости троянских программ падает популярность червей и вирусов. Эта тенденция является прямым следствием криминализации сообщества вирусописателей, массово отказывающихся от трудоемкой разработки новых червей в пользу однократных массированных спам-рассылок троянских программ.

Вместе с тем, несмотря на преобладание материально ориентированной мотивации, на протяжении 2005 года одним из направлений деятельности компьютерного андеграунда стало продолжение освоения новых платформ и операционных систем. Это подтвердилось появлением троянских программ для игровых консолей Sony Playstation и Microsoft X-Box, а также модернизацией существующего массива вредоносного ПО для ряда новых систем, таких, как Symbian OS.

Фан, 11.02.2006 - 13:50

Хакер обвиняет фонд Mozilla в халатности

Хакер Эвив Рэфф обвиняет в своем сетевом дневнике организацию Mozilla Foundation в халатом отношении к обнаруженным уязвимостям. По его словам, программисты из Mozilla ждут пока будет опубликован пример кода, использующий уязвимость, чтобы объявить ее статус критичным.

На прошлой неделе было выпущено обновление к Firefox 1.5, исправляющее восемь обнаруженных уязвимостей, четыре из которых были отмечены как важные. По словам хакера, три из них должны были быть признаны критическими. В качестве доказательства своих слов, Рэфф написал эксплойт, демонстрирующий удаленный запуск произвольного кода на компьютере с установленным браузером Mozilla Firefox 1.5. Код может быть опасен и для почтового клиента Thunderbird 1.5 с включенной опцией исполнения сценариев JavaScript на HTML-страницах, приложенных к письмам.

В Mozilla на это заявление ответили, что и правда не будут придавать теоретическим уязвимостям критический статус. Но как только код, использующий дыру в защите браузера был опубликован, компания решила признть найденную ошибку опасной. Рэфф считает подобную практику порочной и заявляет, что Mozilla не хотят учиться на собственных ошибках

Фан, 12.02.2006 - 11:40

Возникли проблемы в работе альтернативных клиентов ICQ

10февраля множество пользователей альтернативных клиентов ICQ испытали проблемы с работой с сетью обмена мгновенными сообщениями. До этого в течение примерно недели наблюдались спонтанные отключения программ от сети. Это не было слишком серьезным препятствием общению - все проблемы решались переподключением. Теперь ситуация ухудшилась. Еще вчера некоторые пользователи Miranda столкнулись с тем, что сообщения отправляются, но не доходят до адресатов. Сегодня же проблемы приняли глобальный характер.

На данный момент без проблем обмениваться сообщениями можно только между двумя официальными клиентами ICQ. Более-менее стабильно работают Trillian от Curlean Studios и &RQ. Во всяком случае, сотрудникам редакции "Компьюленты" удается общаться с их помощью, хотя в интернете есть сообщения о том, что и эти клиенты не принимают или не отправляют сообщения. Разработчики других альтернативных пейджеров уже выпустили заплатки для своих продуктов. Например, обновление Miranda, доступное здесь, восстанавливает связь с официальным клиентом ICQ. Тем не менее, связь с другими клиентами остается ненадежной. По всей видимости, проблемы решатся лишь после того, как свои все пользователи альтернативных пейджеров обновят их или передут на официальные версии ICQ.

Возникшие трудности объясняются некоторыми изменениями в протоколе ICQ, которые испортили работу нестандартных программ обмена сообщениями. Согласно сообщению в блоге разработчиков Miranda, при передаче сообщений по новому протоколу они доходят, но не отображаются. Сотрудники компании Rambler, продвигающей официальную версию ICQ в России, пообещали "Компьюленте" прокомментировать ситуацию в понедельник.

Источник: Сompulenta.ru

de1ay, 13.02.2006 - 1:32

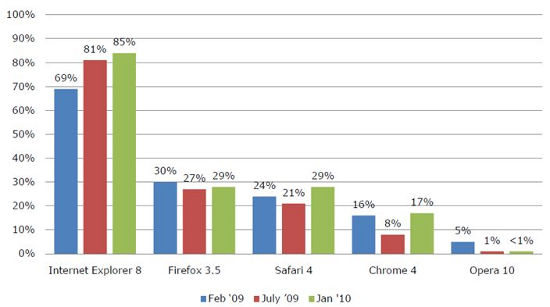

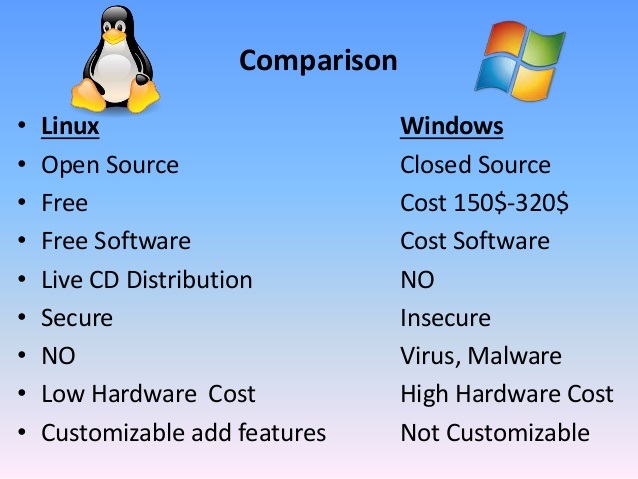

IE опаснее чем Firefox в 21 раз

Пользователи Internet Explorer в 21 раз больше рискуют получить на свои ПК шпионские программы, чем пользователи браузера Firefox. К такому выводу пришли ученые из Вашингтонского Университета, которые использовали специальные программы по очистке интернета от вредоносного ПО во время нескольких массовых атак в 2005 году.

"Мы не можем сказать однозначно, что Firefox более безопасен", - цитирует TechWeb, профессора Вашингтонского Университета Генри Леви (Henry Levy), одного из создателей чистящего ПО. – "Но мы можем точно сказать, что у пользователей Firefox будет более безопасный опыт интернет-серфинга".

Профессор Леви вместе со своими коллегами отослал своих "пауков" - поисковых механизмов в Web для автоматического выбора всех документов, на которые есть ссылки в первом выбранном документе на вредоносные сайты, чтобы проверить их эффективность в поражении незащищенных версий Internet Explorer и Firefox.

Команда Леви использовала две конфигурации браузера Internet Explorer, чтобы установить число успешных установок шпионских программ. Одна конфигурация позволяла устанавливать ПО якобы с разрешения пользователя, другая – запрещала такие установки.

В результате выяснилось, что 1.6% доменов инфицировали первую версию, а конфигурацию, в которой пользователь отказывался от установок извне, смогло поразить шпионящее ПО с 0.6% доменов.

По словам Леви, хотя эти цифры могут на первый взгляд не впечатлить, при общем количестве интернет-доменов ситуация может быть весьма далекой от безопасности.

В то же время, при таких же конфигурациях Firefox, этот браузер остался относительно невредимым. Только 0.09% доменов разместили свое вредоносное ПО на используемых во время эксперимента компьютерах.

При сравнении этих цифр становится ясным, что компьютеры, использующие незащищенную версию Internet Explorer, в 21 раз больше подвергаются риску атаки извне, нежели те, которые пользуются браузером Firefox.

securitylab.ru

de1ay, 14.02.2006 - 21:00

Хакер заблокировал двери в операционных больницы Сиэтла

Большое жюри суда Сиэтла решило начать рассмотрение дело 20-летнего калифорнийца Кристофера Максвелла (Christopher Maxwell). Молодому человеку инкриминируется использование бот-сети и связанное с ним выведение из строя компьютерной сети одной из городских больниц Сиэтла в январе 2005 года, сообщает сайт viruslist.ru.

Следствие предполагает, что Максвелл причастен к установлению контроля над компьютерами в ряде американских университетов и созданию на их базе бот-сети. Доходы 20-летнего жителя штата Калифорния от эксплуатации этой сети составили около 100 тысяч долларов, а основными клиентами Максвелла были рекламодатели из числа производителей программного обеспечения.

Дело Максвелла похоже на дело Дженсона Джеймса Анчеты (Jenson James Ancheta), создавшего бот-сеть из 400 тысяч машин и признавшего себя виновным в нарушении сразу двух законов об использовании компьютеров в январе этого года.

В числе зараженных бот-программами компьютеров оказались машины из сетей университетов штата Калифорния и Мичиган, а также одной из больниц Сиэтла. Активная работа бот-программы на машинах больницы привела к сбою в больничной сети. Результатом этого сбоя стало выключение компьютеров в отделении интенсивной терапии и блокирование дверей в операционных. К расследованию инцидента в больнице подключилось ФБР.

securitylab.ru

Фан, 16.02.2006 - 8:55

Путин выступил против электронного контроля над россиянамиПрезидент России Владимир Путин неожиданно поддержал депутатов оппозиционных фракций Госдумы, предложивших исключить из рассматриваемого сейчас законопроекта "О персональных данных" положения о создании единого регистра населения и присвоении гражданам идентификаторов персональных данных. Оппозиционеры уверены, что утверждение закона без этих исправлений приведет к установлению тоталитарного контроля над гражданами России.

Накануне рассмотрения законопроекта "О персональных данных" во втором чтении президент Владимир Путин направил в Госдуму заключение, в котором говорится о нецелесообразности включения в закон статей №23 (о присвоении населению федеральными и региональными властями идентификаторов персональных данных) и №24 (о создании единого государственного регистра населения). Фактически, г-н Путин поддержал зампредседателя комитета Думы по природным ресурсам, депутата от КПРФ Владимира Кашина, который внес поправки об исключении этих статей из законопроекта. Примечательно, г-н Кашин в принципе выступает против данного закона и с помощью поправок надеется добиться того, что сами авторы законопроекта откажутся от него.

Госрегистр населения вместе с предназначенными для его функционирования идентификаторами персональных данных является самым спорным положением закона "О персональных данных". В Мининформсвязи, разработавшем проект закона, не видят в появление госрегистра ничего страшного. "Нигде не предусмотрен сбор единого электронного «мега-досье» на все население страны с данными о политических и религиозных предпочтениях и биометрической информации, - объясняли в министерстве. – В государственном регистре населения будут содержаться только фамилия, имя, отчество, дата и место рождения и ссылки на другие информационные базы (пенсионного фонда, налоговой службы и др.). Это чисто технологическая система, которая будет использоваться для сверки данных, хранящихся в несвязанных между собой системах и не имеющих возможности прямого обмена данными. Соответственно, принцип создания и использования госрегистра населения никак не ведет к установлению тоталитарного контроля над гражданами и управлению жизнью человека".

Однако противники законопроекта видели в госрегистре угрозу для превращения в оруэлловское общество. "Создание госрегистра населения нарушает информационную приватность личности, делает ее прозрачной перед любым лицом, имеющим доступ к такому регистру, создает условия для нарушения фундаментальных прав и свобод физических лиц", - говорится в заключение комитета Госдумы по безопасности. "Действительно, поначалу в госрегистре будет храниться минимальное количество информации о каждом человеке, - опасается зампредседателя комитета Госдумы по делам общественных и религиозных организаций, член фракции "Родина" Александр Чуев. – Однако постепенно будут появляться лоббисты, настаивающие на включении в этот все новых и новых данных. В какой-то момент дело в регистр попадет и биометрическая информация. Но и на этом власть не остановиться: когда станет понятно, что биометрику тоже можно подделать, населению в обязательном порядке начнут вживлять под кожу идентификационные чипы".

Впрочем, Владимир Путин не стал отвергать идею госрегистра как таковую. Он лишь отметил, что "разработка подобной системы предполагает ее нормативно-правовое обеспечение, что потребует принятия самостоятельного федерального закона о персональном учете населения". Стоит отметить, что проект соответствующего закона разрабатывался в правительстве еще с 1998 года. Кроме того, как отмечает замруководителя правового управления Госдумы Валентина Куренина, "в Конвенции Совета Европе "О защите прав граждан при автоматизированной обработке данных", во исполнение которой и принимается этот закон, ничего не говорится о создании некоего регистра, в котором будет собрана информация обо всех гражданах".

Стоит отметить, что "провести" через Госдуму положение о ведении госрегистра населения в виде отдельного законопроекта будет гораздо сложнее, чем сделать это вместе с законом "О персональных данных". Правда, для сторонников госрегистра еще не все потеряно, поскольку Мининформсвязи уже накопило опыт преодоления заключений президента: в 2003 году Путин высказался против ряда ключевых положений предложенного тогда министерством Закона "О связи", однако Дума все равно их утвердила.

Добавлено:

Microsoft устранила опасные дыры в Windows, Office и IE

Корпорация Microsoft выпустила очередную порцию патчей для своих программных продуктов. Дыры обнаружены в операционных системах Windows последних версий, офисных приложениях, IE и медиаплеере Windows Media Player.

Наибольшую опасность представляет уязвимость в Windows Media Player. Проблема связана с особенностями обработки медиаплеером графических файлов в формате BMP. Для реализации нападения злоумышленнику необходимо вынудить жертву открыть при помощи уязвимого приложения сформированное особым образом изображение, которое, например, может быть размещено на веб-сайте в интернете. Дыра теоретически обеспечивает возможность выполнения на удаленном компьютере произвольных операций, в связи с чем была охарактеризована как критически опасная. Заплатки настоятельно рекомендуется установить пользователям Windows Media Player версий 7.1, 9 и 10.

Кроме того, произвольный код в системе может быть выполнен в том случае, если плагин Windows Media Player применяется для воспроизведения мультимедийного контента через альтернативные браузеры (Internet Explorer данная проблема не затрагивает). Сценарий атаки сводится к созданию вредоносной веб-страницы, на которую злоумышленник должен заманить жертву. Заплатки выпущены для операционных систем Windows 2000, Windows ХР и Windows Server 2003. Брешь получила статус важной.

Еще две дыры, охарактеризованные корпорацией Microsoft как важные, обнаружены в модификациях Windows ХР и Windows Server 2003 (в том числе 64-разрядных вариантах ОС). Одна из ошибок выявлена в службе Web Client service, и может эксплуатироваться авторизованным пользователем с целью выполнения на компьютере произвольных действий. Вторая дыра позволяет организовать DoS-атаку на удаленный компьютер посредством сформированных специальным образом IGMP-пакетов (Internet Group Management Protocol - протокол управления группами в интернете).

Уязвимость, связанная с системой преобразования символов IME (Input Method Editor) для корейского языка, предоставляет злоумышленникам возможность повысить уровень своих привилегий. Данная брешь присутствует в операционных системах Windows последних версий, а также приложениях Microsoft Office 2003.

Наконец, еще одна дыра, охарактеризованная как важная, позволяет получить несанкционированный доступ к данным, хранящимся в папке временных файлов интернета (Temporary Internet Files). Для реализации атаки нападающему необходимо разместить на веб-сайте сформированную особым образом презентацию PowerPoint и затем заманить на этот сайт жертву. Брешь присутствует в приложении PowerPoint 2000.

Не остался в стороне и Internet Explorer. Для выпущен кумулятивный пакет обновлений.

Как сообщается в бюллетене безопасности MS06-004, заплатка устраняет проблему, связанную с некорректной обработкой сформированных особым образом графических файлов в формате Windows Metafile (WMF). Уязвимость теоретически предоставляет злоумышленнику возможность получить несанкционированный доступ к удаленному компьютеру и выполнить на нем произвольный программный код. Реализовать атаку можно, например, через веб-сайт, содержащий вредоносный WMF-файл.

Брешь охарактеризована компанией Microsoft как критически опасная. Впрочем, ошибка может быть задействована только в том случае, если на компьютере жертвы установлены операционная система Windows 2000 с четвертым сервис-паком и браузер Internet Explorer версии 5.01 с четвертым пакетом обновлений. В Microsoft подчеркивают, что проблема не имеет отношения к похожей дыре в Windows, заплатка для которой была выпущена в начале года.

Загрузить кумулятивный патч для IE, заменяющий апдейт, информация о котором была опубликована в бюллетене MS05-054, можно с этой страницы.

Источник: security.compulenta.ru

Фан, 20.02.2006 - 22:18

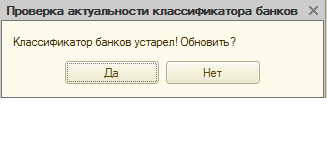

Пираты освоили новый бизнес: выпуск поддельных баз данныхРоссийские пираты освоили новый бизнес: выпуск поддельных баз данных. Первой полностью фальшивой базой данных стала поступившая в феврале в продажу "база банковских проводок расчетно-кассовых центров Центробанка за первый квартал 2005 года".

Специалисты Центробанка не нашли в базе, которая продавалась за 4000 рублей, ни одного корректного платежа. "Представленные в ней сведения не относятся к Банку России и не имеют ничего общего с базами Центробанка", - заявил "Ведомостям" сотрудник департамента внешних и общественных связей ЦБ. "Например, в этой базе есть код основного классификатора предприятий и организаций, который не указывается в платежных поручениях и не содержится в базах ЦБ", - поясняет источник в банке. Вероятнее всего, распространители базы просто скомпилировали сведения из различных источников, не связанных с ЦБ, предполагает он.

В новой базе вообще нет сведений, которые содержатся в любом платежном поручении в графе "Назначение платежа". Новая "база проводок" — первый случай появления базы-подделки, "куклы", отмечает Денис Зенкин, директор по маркетингу компании Infowatch, специализирующейся на компьютерной безопасности. По его словам, специалисту по базам потребуется всего около 10 минут для разработки компьютерной программы, создающей подобие новой базы на основе ее предыдущих версий. Пустующей в этом случае останется как раз графа "Назначение платежа", которую невозможно заполнить осмысленной информацией случайным образом.

В прошлом году утечки информации по банковским платежам наделали немало шума, напоминают "Ведомости". В феврале 2005 года на черный рынок поступила база о банковских проводках расчетно-кассовых центров ЦБ с апреля 2003 год по сентябрь 2004 года, а в мае появилось "обновление" — аналогичная информация за четвертый квартал 2004 года. Подпольные базы содержали в электронном виде всю информацию, представленную на платежных поручениях: реквизиты плательщика и получателя, их банков, назначение платежа. Тогда несколько компаний подтвердили достоверность касающихся своего бизнеса сведений, представленных в базах. Например, с помощью базы можно было выявить схему финансирования покупки "Юганскнефтегаза" в конце 2004 года. Прокуратура Москвы по запросу депутатов Госдумы 20 апреля возбудила уголовное дело, которое сейчас ведет прокуратура Южного административного округа.

Центробанк сообщил, что канал утечки перекрыт.

Источник: Newsru.com

de1ay, 20.02.2006 - 23:19

iDefense предлагает $10.000 за критические уязвимости

Компания iDefense предлагает охотникам за вирусами десять тысяч долларов за каждую дыру, найденную в программах Microsoft, упоминание о которой войдет в очередной выпуск Microsoft Security Bulletin с пометкой "критическая ошибка".

Чтобы принять участие в программе, которая продлится до конца текущего квартала, желающие получить денежный приз должны сообщить iDefense о найденной ими дыре до 31 марта текущего года. Призы будут выплачены сразу же после того, как ссылка на дыру появится на сайте Microsoft. Кстати, начальник iDefense Labs Майкл Саттон пообещал, что конкурс, скорее всего, будет носить долгоиграющий характер и можно предположить, что 1 апреля, когда будет завершен прием заявок на свежие дыры, компания предложит заинтересованным в деньгах хакерам какое-нибудь новое задание. А может и просто объявит об удавшейся первоапрельской шутке...

Так что дерзаем

de1ay, 21.02.2006 - 22:57

Google признала опасность своего поиска

Аналитическая фирма Gartner предупредила предприятия, что последняя бета-версия Google Desktop несет в себе «неприемлемый риск для безопасности», и Google с этим согласилась.

9 февраля Google выпустила Google Desktop 3, бесплатно загружаемую программу, одна из функций которой позволяет искать файлы в нескольких компьютерах. Для этого программа автоматически сохраняет копии файлов — на срок до месяца — на серверах Google. Оттуда копии передаются для архивирования на другие компьютеры пользователя. При передаче данные шифруются и хранятся на серверах Google в зашифрованном виде.

В распространенном в четверг отчете Gartner утверждает, что риск для предприятий связан с тем, как Google собирает эту обобщаемую информацию. Она передается на удаленный сервер, где остается доступной пользователям до 30 дней. «Такая транспортировка (данных) за пределы предприятия несет в себе неприемлемый риск для многих организаций», так как их интеллектуальная собственность может попасть в чужие руки. В понедельник Google согласилась, что риск действительно есть, и порекомендовала компаниям принять меры. «Мы признаем, что это большая проблема для организаций. Да, это риск, и мы понимаем, что предприятия могут быть озабочены», — сказал менеджер по маркетингу европейского отделения Google Энди Кью.

Gartner утверждает, что ценные документы могут непреднамеренно раскрываться сотрудниками, которые могут быть не в курсе нормативных требований или ограничений по безопасности. Компания рекомендует предприятиям пользоваться системой Google Desktop for Enterprise, которая позволяет системным администраторам централизованно отключать функцию Search Across Computers, которую «следует немедленно запретить». Компании «должны также оценить, что они позволяют индексировать и удобно ли им иметь возможность адекватно запрещать обмен данными с серверами Google», — говорит Gartner. Google согласилась, что Google Desktop Enterprise удобнее для снижения секьюрити-рисков. «Если у вас есть такая возможность, выбирайте Enterprise», — сказал Кью.

xakep.ru

Фан, 24.02.2006 - 21:32

При замене материнской платы придется обновить лицензию на Windows

Компания Microsoft внесла некоторые изменения в пользовательское соглашение, заключаемое между покупателем компьютера с установленной операционной системой Microsoft Windows и софтверным гигантом на момент покупки. "Компьютером" в терминах лицензии теперь считается именно материнская плата, о чём рассказывается в официальном документе, отвечающем на часто задаваемые пользователями вопросы о лицензии Windows.

При смене материнской платы компьютер считается новым, и требует новой лицензии на операционную систему. В Microsoft уже давно искали способа закреплять отдельную копию операционной системы за компьютером, и теперь было принято окончательное решение.

Считается, что покупая новые детали (такие, как процессор или новая видеокарта) компьютер остаётся прежним, но смена материнской платы - более серьёзный шаг, который зачастую влечет за собой и покупку остального оборудования. Тем же принципом должны теперь руководствоваться и работники сервисных центров при компьютерных магазинах. При смене материнской платы компьютера они должны будут предлагать клиенту обновить и Microsoft Windows.

В том случае, если смена материнской платы будет происходить по гарантии и из-за неисправности, то лицензию обновлять не придется. Однако каким образом Windows будет отслеживать смену оборудования, и какие меры нужно будет предпринимать работникам сервис-центра, чтобы избежать проблем с лицензией при замене неисправной материнской платы, не сообщается.

Фан, 28.02.2006 - 8:00

Каждый второй пользователь интернета ежедневно получает email с вирусомСогласно результатам последних статистических исследований, каждый второй пользователь сети Интернет ежедневно получает по одному письму, зараженному каким-либо вирусом, сообщает Branchez-vous.com. При этом 22% от всех зараженных писем приходится на различные предприятия, в том числе и достаточно крупные, сообщает newsinfo.

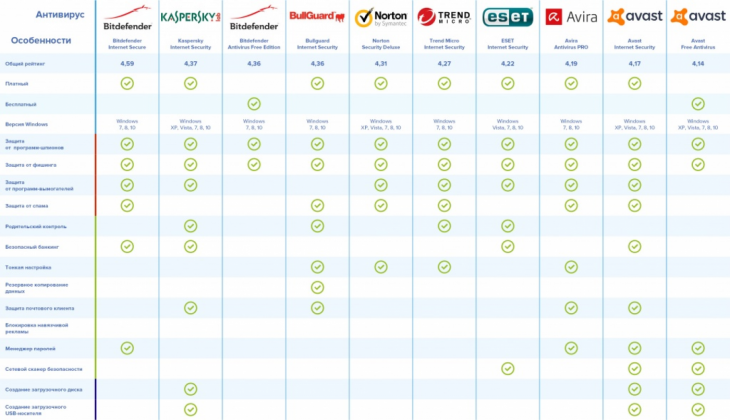

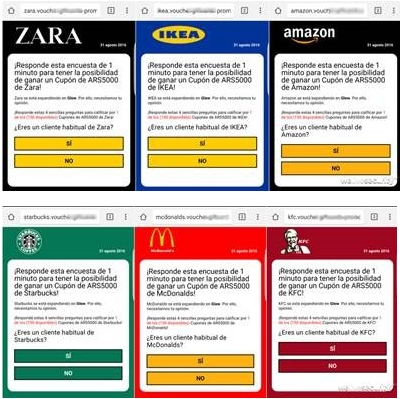

Несмотря на то, что специалисты в области информационной безопасности занимаются постоянным усовершенствованием антивирусных программ, к сожалению, им пока не удалось создать какое-либо средство, обеспечивающее полную безопасность. Хакеры же не теряют время зря и создают новые, более совершенные и опасные вирусы. Для их распространения злоумышленники используют все возможные средства, в частности, электронную почту, интернет-сайты, службы обмена мгновенными сообщениями и блоги, которые обретают всё большую популярность у пользователей, вследствие чего ежедневно миллионы людей становятся жертвами вирусов. При этом злоумышленники не только заражают компьютеры пользователей, но и получают доступ к персональным данным (паролям, логинам, банковским реквизитам), которые затем могут быть использованы в различных целях, в том числе и преступных.

По данным сайта Anti-Phishing Working Group , в период с декабря 2004 года по декабрь 2005 года количество сайтов злоумышленников, в которых пользователям предлагается указать персональные данные, увеличилось более чем в четыре раза, поэтому пользователям следует проявлять крайнюю осторожность, посещая сайты, в которых требуется указать какую-либо информацию. Кроме того, специалисты в области информационной безопасности по-прежнему советуют не открывать писем с вложениями, пришедших от неизвестных пользователей.

Источник: SecurityLab.ru

Добавлено:

Утилита Slurp ищет в сети незащищённые документы

Эксперт в области компьютерной безопасности Эйб Ашер написал небольшую утилиту Slurp для плеера iPod. Она предназначена для поиска в корпоративных сетях незащищённых документов в форматах .DOC, .XLS, .PPT, .HTM, .XML, .TXT и прочих. Буквально за пару минут программа позволяет собрать около 100 Мб различной информации. Спустя некоторое время были написаны модификации программы, работающие не только с iPod, но и другими портативными устройствами, подключаемые к ПК посредством Wi-Fi, Bluetooth или порта USB. Попытка хищения данных изнутри компании с помощью этой утилиты может остаться незамеченной.

В ответ на незамедлительные обвинения в пропаганде кражи конфиденциальной информации Ашер отмечает, что написал утилиту лишь в качестве предупреждения для руководства компаний о необходимости более тщательного подхода к вопросам компьютерной безопасности, промышленного шпионажа и хищения данных. Тем не менее, последняя версия утилиты - Slurp Audit - не позволяет больше копировать информацию, а лишь генерирует HTML-документ со списком незащищённых файлов.

Ашер подчеткнул, что современные операционные системы не предоставляют средств для решения проблемы внутренних угроз безопасности информации. Хотя возможность управления использованием USB-устройств и включена в Windows Vista, по мнению эксперта, пройдет как минимум пара лет прежде чем этой функцией можно будет эффективно воспользоваться, сообщает Silicon.com.

Источник: Компьюлента

Фан, 1.03.2006 - 21:46

В свободном доступе появилась база с личными данными москвичейВ интернете развернута торговля паспортными данными москвичей, сообщает газета «Ведомости». Информацию о 16 млн человек, собранную в базу «Larix — Версия 10.0 Professional» предлагает приобрести за $1200 Московский центр экономической безопасности (МЦЭБ).

При этом представители организации не считают свои действия противоречащими закону. Более того, на сайте компании размещен «образец лицензионного договора» для перепродавцов, согласно которому все базы и программы МЦЭБ внесены в Государственный реестр баз данных, либо в Государственный реестр программ для ЭВМ.

В самом деле, паспортные данные граждан не составляют государственной тайны. Однако, по словам пресс-секретаря управления «К» МВД Анатолия Платонова, действия МЦЭБ нарушают статью Конституции, гарантирующую неприкосновенность частной жизни. По мнению Платонова, любой человек, чьи данные попали в базу Larix, может подать на МЦЭБ в суд за нарушение своих конституционных прав. Председатель правозащитного центра «Демос» Татьяна Локшина уверена, что подобные торговые мероприятия нарушают и положения европейской конвенции по правам человека.

Распространению сведений может напрямую помешать только закон «О защите персональных данных», который, однако, находится только в стадии проекта. Разработанный в Мининформсвязи законопроект Госдума собирается рассмотреть во втором чтении в марте этого года. В случае принятия документа МЦЭБ, если пожелает по-прежнему продавать Larix, будет вынужден взять письменное разрешение о распространении персональных данных у каждого человека, фигурирующего в базе.

Фан, 1.03.2006 - 21:59

Диски с Firefox изъяли из продажиФонд Mozilla Foundation столкнулся недавно с довольно неприятной, но показательной ситуацией. Британское министерство по торговым стандартам постановило изъять из продажи партию компакт-дисков с копиями браузера, объясняя свои действия законом о борьбе с пиратством.

Один из сотрудников Mozilla Foundation в интервью изданию Times Online раскрыл подробности произошедшего. По его словам, министерство обратило внимание на продажи сторонних компакт-дисков с копиями продукции Mozilla и пришло к ошибочному выводу, что распространение такой продукции нелегально.

Лицензия Mozilla Public License, как и большинство свободных лицензий не запрещает коммерческое распространение копий программного обеспечения. Исключение составляют лишь измененные версии, вопрос распространения которых следует согласовывать с правообладателями. В данном же случае на продажу были выставлены копии оригинальных продуктов Mozilla Foundation, и ни о каком пиратстве речи быть не могло.

По словам представителя Mozilla, сотрудники министерства по торговым стандартам неправильно интерпретировали положения лицензии MPL, и были крайне удивлены, узнав, что свободное ПО можно распространять, зарабатывая на этом деньги.

После разъяснения ситуации, и просьбы вернуть конфискованный товар владельцам, работнику Mozilla Foundation пришлось столкнуться с ещё одним неприятным фактом - его компетентность была подвергнута сомнению, и пришлось подтверждать свою личность. Вся работа фонда организуется через интернет, и в его штате есть представители самых разнообразных стран. Никаких официальных документов у сотрудника под рукой не нашлось, и спасла ситуацию лишь возможность отправлять письма с адреса [email protected], которая показалась сотрудникам министерства достаточной для подтверждения статуса работника Mozilla.

Источник: Компьюлента

de1ay, 3.03.2006 - 16:02

Обнаружен вирус, способный, заразив ПК, перескочить в мобильное устройство.Вредоносная программа, называемая Crossover, была анонимно прислана в Ассоциацию исследователей мобильных вредоносных программ, как утверждается в распространенном в понедельник заявлении этой организации. Вирус представляет собой код proof-of-concept и не был выпущен «на волю», то есть реального риска для пользователей ПК и устройств пока не несет.

«Crossover — первый пример вредоносного кода, способного заражать как настольные Windows-компьютеры, так и PDA с операционной системой Windows Mobile for Pocket PC», — утверждает организация. При исполнении вируса он определяет тип системы, на которой работает. Если это Windows-ПК, он переселяется в мобильное устройство, как только обнаруживает соединение с использованием программы синхронизации Microsoft ActiveSync. При исполнении на портативной ОС он стирает все файлы в папке My Documents и копирует собственный код в папку startup.

Вирус может влиять на производительность Windows-ПК, так как воспроизводит себя каждый раз при запуске системы, — в результате может собраться так много копий, что работа ПК будет затруднена.

Вредоносное ПО уже умеет переходить из смартфонов в ПК. В сентябре прошлого года фирма F-Secure зафиксировала один из первых случаев появления вируса, перескакивающего между двумя устройствами, — тогда компания обнаружила «троянского коня», который пытается перейти из смартфона в ПК пользователя.

Ассоциация исследователей мобильных вредоносных программ обещает представить антивирусным фирмам и отдельным экспертам подробный анализ вируса Crossover. Во вторник сотрудники F-Secure сообщили, что они пока не видели вирус Crossover.

securitylab.ru

de1ay, 5.03.2006 - 2:13

14-летний подросток обнаружил уязвимость в почтовой системе GmailОбнаруженная посторонним блоггером уязвимость в интерфейсе почтовой системы Gmail могла быть использована для запуска вредоносного JavaScript-кода.

Добиться этого можно было просто отправив адресату письмо со скриптом. Открыв такое письмо, жертва атаки отдавала свой почтовый ящик на милость захватчика. Любопытно, что обнаружил эту дырку не матерый эксперт в области безопасности компьютерных систем, а 14-летний школьник, переславший скрипт с ящика в системе Yahoo на ящик в системе Gmail.

Для того, чтобы создать письмо, запускающее на исполнение код, необходимо выполнить ряд несложных действий. Достаточно написать короткую тему письма, немного текста в теле письма, для того, чтобы код не воспринимался как цитируемый текст, и, собственно, код. Вот результат исполнения простого фрагмента Subject: a Body: asdfasdf<script>alert("asdF"); :

Поскольку блог юного хакера размещен в системе Google Blogger, компания узнала о выявлении дыры достаточно быстро, чтобы подготовить и установить заплатку до того, как уязвимостью заинтересуются серьезные взломщики.

SecurityLab.ru

ЭЖД, 5.03.2006 - 9:13

iLLuZionist, ты вообще читаешь что другие люди пишут? или только сюда постишь? Есть же тема в новостях про гугл, и там уже давно запостили эту новость. Будь внимательней.de1ay, 7.03.2006 - 8:26

Извини, ЭЖД! Новости про гугл я читаю редко!В мировой Сети циркулирует более 815 тыс. вирусов

По оценкам компании Postini, ныне 10 из каждых 12-ти (82.1%) всех писем, отправляемых по электронной почте, являются спамом - нежелательным посланиями. За три года (подсчеты велись с января 2002 года) число спам-писем выросло на 65%. Одно из каждых 112-ти электронных писем содержит компьютерный вирус. Ныне в мировых телекоммуникационных сетях циркулируют более 815.2 тыс. различных вирусов.

Примерно 30% объема памяти почтовых серверов, ныне взломано хакерами, которые пытаются таким образом получить доступ к конфиденциальной информации, содержащихся в электронных письмах (эта технология называется Directory Harvest Attack - DHA). Суть применяемого ими метода (неофициально называется "фишингом"\fishing - от слова "рыбалка"): они рассылают сотрудникам компаний и их клиентам электронные письма, выдавая себя за сетевых администраторов, сотрудников отдела по связям с клиентами и т.п., предлагают сменить пароли, обновить личную информацию и пр. В среднем, в ходе одной атаки хакеры рассылают подобные письма-"обманки" 291 клиенту. Большинство спамеров, рассылателей вирусов и хакеров-" рыбаков", базируются в США, Канаде, Германии, Бразилии, Франции, Китае, Японии, Южной и Северной Кореях и Индии.

Американские интернет-компании AOL and Yahoo! сообщили, что рассматривают возможность начать применение особой технологии, которая заставит компании, рассылающие письма по электронной почте, платить за них (соответствующую технологию разработала фирма Goodmail). Подобные идеи (создания "электронных почтовых марок") высказывались достаточно давно, однако впервые сделан реальный шаг по их воплощению в жизнь. Общественные организации, выступающие за свободной развитие интернета, уже начали кампанию протеста, сообщает Washington ProFile.

bybanner.com

de1ay, 8.03.2006 - 8:36

В OS X легко найти уязвимости, позволяющие получить полный контроль над операционной системой

22 февраля шведский любитель Мас превратил свой Mac Mini в сервер и предложил хакерам преодолеть защиту компьютера и получить доступ к его корневому каталогу, так чтобы атакующий смог распоряжаться компьютером, удаляя файлы и каталоги или устанавливая программы. Участники получили доступ к целевой машине на уровне локального клиента и возможность испытать свои силы.

Не прошло и нескольких часов, как конкурс rm-my-mac благополучно завершился. Его организатор выложил на веб-сайт следующее объявление: «Не повезло. Через шесть часов бедный Mac был взломан и данная страница стерта», сообщает Zdnet.

Хакер, выигравший конкурс, который попросил ZDNet Australia называть его просто Gwerdna, сообщил, что он получил доступ к корневому каталогу Мас меньше, чем за 30 минут. «Чтобы взломать эту машину, нужно 20-30 минут. Сначала я поискал ошибки конфигурации и другие очевидные вещи, а затем решил использовать кое-какие неопубликованные эксплойты — для Mac OS X таких много».

По словам Gwerdna, взломанный Мас можно было защитить и получше, но он все равно бы его взломал, потому что использовал уязвимость, которая еще не была ни обнародована, ни исправлена Apple Computer. «Целью конкурса rm-my-mac было проверить, как Мас будет работать в качестве сервера — с разными дистанционными службами и локальным доступом для пользователей… Существуют рекомендации по усилению защиты Mac OS X, которыми можно было воспользоваться, но это все равно не помешало бы мне получить доступ через эту уязвимость. Против неизвестных и неопубликованных уязвимостей мало что можно сделать. Можно применить дополнительные укрепляющие патчи — хорошим примером таких патчей для Linux служат PaX и Grsecurity. Они наделяют систему многими укрепляющими функциями и делают память неисполняемой, что защищает от эксплойтов, основанных на ошибках управления памятью», — пояснил Gwerdna.

По его словам, в OS X легко найти уязвимости, позволяющие взламывать операционную систему Apple. «Mac OS X — благодатная почва для охотников за багами. Просто у нее недостаточная доля рынка, чтобы этим заинтересовались серьезные специалисты», — добавил Gwerdna.

В последние недели получили широкую огласку два вируса для Apple OS X и ряд серьезных пробелов в защите операционной системы, которые затем были устранены.

В январе эксперт по безопасности Нил Арчибальд, который уже нашел множество уязвимостей в OS X, сказал ZDNet Australia, что ему известны многие баги в операционной системе Apple, которые могут быть использованы злоумышленниками.

«Единственное, что пока делает Mac OS X относительно безопасной, это то, что ее доля рынка значительно меньше, чем у Microsoft Windows или традиционных платформ Unix… Если эта ситуация изменится, мне кажется, что Mac OS X придется гораздо хуже, чем другим операционным системам», — сказал тогда Арчибальд.

В понедельник представитель Apple Australia сообщил, что компания пока не может дать свои комментарии. Получить комментарии от представителей штаб-квартиры Apple в Купертино тоже не удалось.

SecurityLab.ru

Фан, 8.03.2006 - 16:59

В Москве мошенники используют новую схему обмана по "мобильнику"В последнее время столицу захлестнула волна изощренных мошенничеств в отношении пользователей мобильной связи. Прикрываясь названиями известных компаний-операторов мобильной связи, радиостанций и автосалонов, аферисты разыгрывают различные спектакли и с помощью нехитрых электронных приспособлений вынуждают пользователей сотовых телефонов переводить им крупные суммы, пишет во вторник газета "Новые известия".

Газета приводит новейший способ обмана, который еще не получил широкую известность и потому опасен. Суть его заключается в технической имитации автоматизированных систем пополнения счета (АСПЧ). Представляясь менеджерами по обслуживанию клиентов, дамы-мошенницы обзванивают владельцев "прямых" или "красивых" номеров и предлагают им бесплатно перейти на более выгодный тариф с сохранением прежнего номера. Если человек соглашается, то его "переводят" на другой тариф и "открывают" новый расчетный счет.

Для активации нового тарифа "оператор" просит внести на счет с помощью карт экспресс-оплаты 200–400 долларов. Через некоторое время "оператор" перезванивает клиенту и, если карты куплены, "переводит" звонок на "АСПЧ". Жертва ничего не подозревает, поскольку все выглядит естественно и знакомо: механический голос автоответчика просит перевести телефон в тональный режим и ввести секретный код карт. После введения номеров карт, автоответчик сообщает об успешном пополнении баланса. Что касается расшифровки номеров карт, введенных в тональном режиме, то это может сделать как несложная компьютерная программа, так и просто человек с хорошим слухом.

Как признаются представители некоторых крупных столичных операторов мобильной связи, мошенничество с "имитацией АСПЧ" им пока еще незнакомо.

В прошлом году Москва была охвачена эпидемией мошенничеств, в основе которых лежал способ, условно именуемый "звонки от попавших в беду родственников". Жулики в произвольном порядке обзванивали людей и, наткнувшись на пожилой голос, разыгрывали нехитрый спектакль. Под сильный шум и помехи мошенники кричали в трубку: "Мама, я только что сбил насмерть человека" или "У меня нашли наркотики и теперь меня посадят". Затем трубку брал "автоинспектор" или "следователь", который обещал отпустить "задержанного" и уладить все проблемы.

Единственное, что надо было сделать родственникам, так это купить карты экспресс-оплаты на сумму в несколько сотен или тысяч долларов и продиктовать по телефону их секретные номера "представителю органов". Большинство шокированных родителей в точности выполняли все инструкции "благодетеля", а затем звонили своим детям и с удивлением узнавали, что те не попадали ни в какую криминальную историю. Среди потерпевших значились даже многие известные актеры и чиновники.

В последнее время жулики стали "баловать" столичных жителей всевозможными спектаклями с "розыгрышами призов". На мобильный телефон звонит барышня и приятным голосом сообщает радостную весть: "Последние четыре цифры вашего телефонного номера стали призовыми в рекламной акции, проводимой нашей радиостанцией, и вы выиграли автомобиль". Главным условием получения выигрыша является покупка карт экспресс-оплаты на 300–400 долларов.

Источник: newsru.com

de1ay, 11.03.2006 - 16:47

Хакеры атаковали сайт МВД Бурятии

10 марта неизвестный хакер взломал сайт министерства внутренних дел Бурятии (http://mvd.bol.ru). Компьютерный хулиган оставил надпись "HACKED BY iSKORPiTX (TURKISH HACKER)". При этом посетитель сайта МВД оказывался на турецком сайте, посвященном городу Канаккале (в браузере Mozilla Firefox перенаправление не срабатывало). Как сообщили в министерстве внутренних дел республики, проблему взлома должен решить провайдер в течение дня. На сайте содержалась информация для открытого доступа, в частности, сводка происшествий и контактные телефоны руководителей, отделов и сотрудников министерства. Один из профессиональных независимых web-разработчиков в комментарии ИА "Байкал Медиа Консалтинг" на условиях анонимности отметил, что взломать сайт МВД Бурятии не составляло проблемы для хакеров, "потому что он был основан, скорее всего, на свободно распространяемом программном коде PHP-Nuke". В нем содержится множество уязвимостей. "Это говорит о непрофессионализме администратора сайта МВД", - сказал собеседник агентства. Надпись "HACKED BY iSKORPiTX (TURKISH HACKER)" не обязательно свидетельствует о национальной принадлежности хакера - таким образом он мог направить специалистов по сетевой безопасности по ложному пути. Согласно информации одного из хакерских сайтов, на счету iSKORPiTX - несколько сотен взломанных веб-ресурсов, в том числе сайты правительств Айовы, Джорджии и Теннесси

xakep.ru

Фан, 12.03.2006 - 19:51

Обновление McAfee блокирует ExcelВ течение краткого периода в пятницу, инструментальные средства безопасности McAfee уничтожили больше чем вирусы.

Ошибка в вирусном файле определения McAfee, выпущенном в пятницу утром заставила потребителя компании и антивирусные продукты предприятия помечать Microsoft Excel, так же как другие приложения на PC пользователей, как вирус W95/CTX, сообщил CNET News.com Джо Телафики (Joe Telafici), директор операций в McAfee Avert labs.

"Около 13:00 мы начали получать сообщения, что люди видели необычное число заражений вирусом W95/CTX их ПК," сказал Телафики. "Файлы, которые мы действительно идентифицировали, будут вероятно удалены или изолированы, в зависимости от ваших параметров настройки."

Когда файл изолирован, он переименован и перемещен в специальную папку. Антивирусное программное обеспечение McAfee обнаружило Excel.exe и Graph.exe, два компонента Microsoft Office, так же как другое программное обеспечение, включая AdobeUpdateManager.exe, приложение для обновления продукции Adobe сказал Телафики.

Проблема затрагивала только антивирусное программное обеспечение для настольных ПК, продукты McAfee, которые просматривают электронную почту, заверил Телафики, не подвержены данной проблеме. Кроме того, неправильное обнаружение произошло, только если пользователь выполнил ручной вирусный просмотр или в течение запланированного просмотра, не в течение времени простоя или фонового просмотра.

Такие проблемы с программным обеспечением безопасности называют ложными положительными сторонами и они случаются иногда.

McAfee в состоянии точно определить причину проблемы и надеется, что может избежать этого в будущем, сказал Телафики.

Проблема произошла с вирусным файлом 4715 обновления, который был выпущен в около 10:45 в пятницу как часть ежедневного цикла обновления McAfee. Восстановленный, файл 4716 чрезвычайного обновления был выставлен в около 15:30.

de1ay, 13.03.2006 - 15:32

5% сайтов опасны для посетителейПять процентов интернет-ресурсов сулят пользователям серьезные неприятности, считают исследователи из американской компании SiteAdvisor. Сотрудники компании, основанной выпусниками Массачуссетского технологического института, с помощью системы сканирования сайтов изучили 95 процентов всех интернет-ресурсов. В ходе исследования опасные сайты заносили в категорию «красные», сомнительные сайты — в категорию «желтые» и нормальные ресурсы — в категорию «зеленые», сообщает сайт SecurityFocus.com.

Эксперты обнаружили, что при посещении приблизительно 5 процентов сайтов, пользователи сталкивались с загрузкой вредоносного программного обеспечения, то есть контактировали с ресурсами из «красной» категории. Еще 2 процента ресурсов попали в «желтую» категорию.

Автоматизированные виртуальные компьютеры прежде использовались Microsoft и рядом других компаний для изучения онлайновых угроз. Microsoft использовала свои виртуальные машины для обнаружения серверов, с которых проводились так называемые «атаки нулевого дня», то есть атаки с помощью эксплойтов, созданных в день появления сообщения об уязвимости в программном обеспечении. SiteAdvisor предприняла первую попытку трансформировать данные с виртуальных компьютеров в информационный сервис.

viruslist.com

Фан, 19.03.2006 - 11:41

Cisco займется физической защитойКомпания Cisco Systems, Inc. подписала договор о приобретении частной компании SyPixx Networks, Inc. из города Уотербери (штат Коннектикут). SyPixx Networks предлагает сетевое оборудование и программное обеспечение для видеонаблюдения. Ее решения удачно интегрируют существующие аналоговые системы видеонаблюдения с открытыми IP-сетями. В результате этой сделки системы видеонаблюдения SyPixx Networks станут частью интеллектуальной конвергентной среды Cisco.

Клиенты Cisco смогут продолжить эксплуатацию существующих систем видеонаблюдения и интегрировать их с общей системой физической защиты, что позволит повысить безопасность людей и материальных ресурсов. Новое решение обеспечит постоянный доступ к видеоинформации из любой точки сети, что даст возможность реагировать на события, проводить расследования и принимать решения в режиме реального времени. В результате упростится внедрение новых приложений безопасности и управление ими, а также максимально повысится ценность прямых видеотрансляций и видеозаписей. В результате этого приобретения физическая защита станет еще одним направлением деятельности компании Cisco Systems.

По условиям соглашения, приобретение SyPixx обойдется компании Cisco примерно в 51 миллион долларов (эта сумма будет уплачена наличными и биржевыми опционами). Для завершения сделки придется выполнить ряд стандартных условий, в том числе получить разрешения от контролирующих органов. Планируется, что сделка будет завершена в третьем квартале 2006 финансового года (до 28 апреля 2006 года).

"Для противодействия современным угрозам безопасности необходимо обеспечить гибкость и надежность всей системы защиты, а также создать платформу для разработки и внедрения новаторских приложений. В рамках стратегии самозащищающейся сети (Self-Defending Network) компания Cisco уже доказала, что в качестве платформы, обеспечивающей защиту информации и ресурсов компании, можно с успехом использовать IP-сети, - говорит Мартин де Бир (Marthin De Beer), вице-президент Cisco Systems, отвечающий за развитие передовых технологий. – Приобретение SyPixx позволит компании Cisco на практике продемонстрировать возможности IP-сети в качестве платформы, обеспечивающей безопасность людей и физических ресурсов".

В портфель решений SyPixx, дополнивших решения Cisco в сфере безопасной передачи голоса, видео и данных по интеллектуальной IP-сети для критически важных приложений, входят аналого-цифровые (IP) преобразователи для видеокамер, цифро-аналоговые (IP) преобразователи для видеомониторов, аппаратура передачи аналоговых видеосигналов, устройства видеозаписи, а также программное обеспечение для управления и серверы. По завершении сделки продукты SyPixx для видеонаблюдения поступят в распоряжение нового подразделения Cisco Systems, которое отвечает за развитие передовых технологий и работает под руководством Мартина де Бира.

Источник: Cybersecurity.ru

Фан, 23.03.2006 - 8:15

Уязвимость состояния операции в sendmail в FreeBSDВ FreeBSD версий 4.10, 4.11, 5.3, 5.4, 6.x найдена критическая уязвимость, позволяющая удаленному пользователю выполнить произвольный код на целевой системе.

Уязвимость состояния операции существует в sendmail при обработке асинхронных сигналов. Удаленный пользователь может с помощью специально сформированного запроса выполнить произвольный код на целевой системе с привилегиями пользователя, запустившего sendmail (обычно root).

Производитель рекомендует установить обновления:

[FreeBSD 4.10]

# fetch

ftp://ftp.FreeBSD.or...dmail410.patch

# fetch

ftp://ftp.FreeBSD.or...l410.patch.asc

[FreeBSD 4.11 and FreeBSD 5.3]

# fetch

ftp://ftp.FreeBSD.or...dmail411.patch

# fetch

ftp://ftp.FreeBSD.or...l411.patch.asc

[FreeBSD 5.4, and FreeBSD 6.x]

# fetch

ftp://ftp.FreeBSD.or...sendmail.patch

# fetch

ftp://ftp.FreeBSD.or...mail.patch.asc

Источник: www.securitylab.ru

Вологодский мошенник похитил 16450$ у компании Web Money Transfer

Управление "К" МВД РФ, специализирующееся на пресечении преступлений в сфере высоких технологий, задержало мошенника, похищавшего деньги из Интернет-сервиса DigiSeller.ru, принадлежащего компании Web Money Transfer. Заявление компании о том, что некто, при помощи мошеннических действий, похитил у компании денежные средства, поступило в Управление "К" еще в январе.

Агентство "Интерфакс" со ссылкой на пресс-службу Управления "К" МВД сообщает, что "при проведении оперативно-розыскных мероприятий на территории Вологодской области установлен молодой человек, 1985 года рождения, подозреваемый в хищении денежных средств с сервера крупной платежной Интернет-компании путем совершения фиктивных сделок". В ходе следствия было установлено, что в период с 6 января по 16 ноября 2005 года пользователем электронного кошелька Web Money, при помощи мошеннических действий на сайте DigiSeller.ru, удалось получить 16450 долларов.

Пользователь электронного кошелька совершал мошеннические действия по следующей схеме: для каждой сделки им регистрировался отдельный кошелек. На сервисе DigiSeller.ru мошенник регистрировался как продавец (1), покупатель (2), агент (3) и пользователь обменного пункта (4). В качестве продавца (1) он выставлял на сервисе товар. В качестве покупателя (2) приобретал его через агента (3), причем агент получал до 90 процентов прибыли от каждой сделки. Сразу после сделки агент (3), оплачивал полученными деньгами заявку, оставленную в обменном пункте пользователем (4) и выводил средства из сервиса, но уже в другой валюте. После этой операции покупатель (2) заявлял о некачественности товара и продавец (1) производил возврат денежных средств в полном объеме, но с учетом того, что агент (3) уже вывел средства из системы в другой валюте. В конечном итоге все средства переводились на один кошелек, и операция повторялась вновь. За указанный период мошенником совершено более 350 фиктивных сделок. В ходе проведения обыска, в квартире у подозреваемого было обнаружено и изъято: 4 сберегательные книжки на его имя, ноутбук, несколько кредитных карт, 5 тысяч евро и 53 тысячи рублей.

Мошенник был задержан на двое суток в порядке статьи 91 УПК РФ, после чего мера пресечения для него была изменена на залог в 100 тысяч рублей, как сообщили Агентству национальных новостей в пресс-службе Управления "К"

Источник: SecurityLab.ru

Фан, 23.03.2006 - 8:40

В браузере Internet Explorer шестой версии найдена новая дыраВ браузере Microsoft Internet Explorer шестой версии обнаружена очередная уязвимость. Как сообщается, дыра теоретически позволяет злоумышленникам спровоцировать аварийное завершение работы программы через сформированную специальным образом веб-страницу.

Проблема связана с ошибкой переполнения буфера, возникающей в библиотеке mshtml.dll при взаимодействии с тегами, содержащими большое количество обработчиков событий, например, onLoad, onMouseMove и прочее. В интернете уже появился пример вредоносного кода, посредством которого можно аварийно закрыть браузер. Кстати, уязвимость может быть задействована на полностью пропатченных компьютерах с операционной системой Microsoft Windows ХР и вторым пакетом обновлений. Способов устранения дыры в настоящее время не существует.

Несмотря на то, что датская компания Secunia присвоила уязвимости рейтинг низкой опасности, некоторые эксперты считают, что при определенных условиях брешь может использоваться злоумышленниками с целью выполнения произвольного вредоносного кода на удаленных компьютерах. В частности, по данным InformationWeek, такую возможность не исключают специалисты Symantec, продолжающие изучать проблему.